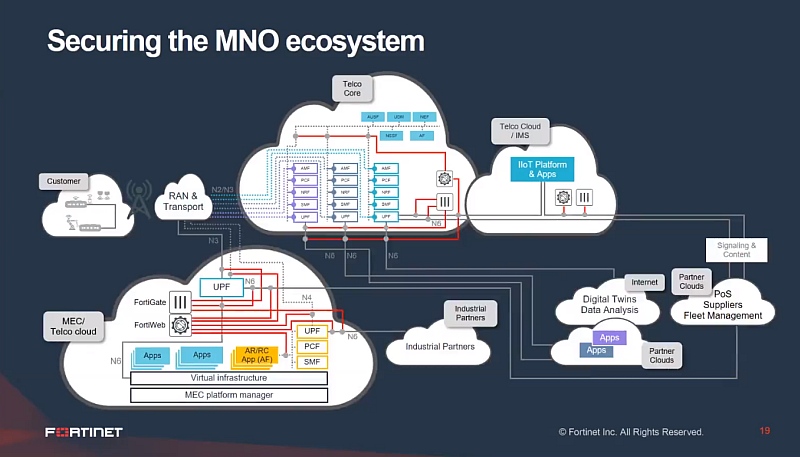

Warstwa kontrolna w sieciach 5G jest bardziej złożona, a jednocześnie sieć staje się bardziej otwarta na szerszą gamę dostawców infrastruktury i innych komponentów (biorąc pod uwagę np. wdrażanie takich technologii, jak przetwarzanie chmurowe na brzegu sieci – ang. Edge Cloud). Obrona przed cyberzagrożeniami wnętrza sieci jest równie ważna jako obrona na zewnątrz, podkreślają eksperci.

Wyższe prędkości przesyłu danych i rozprzestrzenianie się niezabezpieczonych urządzeń IoT sprawią, że generowanie ataków DDoS będzie coraz większym problemem – zwłaszcza, biorąc pod uwagę współdzielenie dostępu radiowego i transmisji szkieletowej (w ramach świadczonych usług).

Obecnie istnieje małe prawdopodobieństwo, że naruszenia zabezpieczeń urządzeń IoT (np. pomiarowego) stwarzają poważne zagrożenia. Natomiast już naruszenie zabezpieczeń autonomicznego pojazdu, urządzeń działających w ramach smart city czy medycznego urządzenia IoT – w przyszłości może nieść bardzo poważne konsekwencje, zagrażając zdrowiu czy nawet życiu. Co jednak istotne, to przede wszystkim operatorzy sieci mobilnych będą mogli (i pewnie musieli) aktywnie nadzorować zachowanie urządzeń, aby zapewnić ich prawidłowe działanie.

Przykładowo celem cyberataków mogą stać się urządzenia korzystające z sieci NB-IoT (ang. NarrowBand IoT), np. czujniki parkingowe, które wymagają długiej, wieloletniej żywotności baterii. Ataki takie wówczas mogą polegać na wymuszeniu szybkiego (w ciągu kilku tygodni) zużycia ich baterii.

Informacje o naszej lokalizacji czy usługach, z których korzystamy, można pozyskać i następnie wykorzystać w ramach szerszej kampanii inżynierii społecznej dotyczącej kradzieży danych, oszustw itp. A to tylko niektóre przykłady zagrożeń, które operatorzy sieci komórkowych będą musieli rozpoznawać i przeciwdziałać im.

Technologia 5G, ze względu na wysoką przepływność, stwarza wiele nowych możliwości biznesowych, wnosząc do światowej gospodarki w ciągu najbliższych 14 lat dodatkową wartość 2,2 bln dolarów – szacuje GSMA. Jednak z drugiej strony, pojawiające się na rynku modemy 5G w urządzeniach, z których korzystają firmy (kopiarki, automaty z napojami), mieszkaniach (lodówki, zamki do bram garażowych) czy szpitalach (urządzenia diagnostyczne podłączone do przebywających w domu pacjentów) – potencjalnie będą mogły stanowić nowe furtki dla cyberprzestępców.

Hakerzy będą mogli na przykład uzyskać nieautoryzowany dostęp do kopiarki z modemem 5G i niezauważenie pobrać wszystkie znajdujące się na jej dysku poufne dokumenty. Możliwość błyskawicznego przesyłania ogromnej ilości danych za pomocą transmisji 5G sprawi, że zainfekowanie lub kradzież informacji z urządzenia ofiary będzie trwało ułamki sekund. Uniemożliwi to także skuteczne działanie programów ochronnych bez widocznego obniżania wydajności całej sieci. Przestępcy będą mogli, w sposób niezauważony, pobierać dane i łatwiej oraz dłużej ukrywać swoje działania.

– Modem 5G w inteligentnych urządzeniach może stanowić dla cyberprzestępców drzwi do całej firmowej sieci, dlatego należy rozważyć jej segmentację. Wszelkie poufne informacje powinny trafić do segmentu odizolowanego od tych, które zapewniają łączność 5G. Konieczne jest także ciągłe skanowanie sieci, aby na bieżąco wykrywać podłączone do niej urządzenia, którymi nie można zarządzać. Pomagają w tym narzędzia, które nadzorują wszystkie połączenia sieciowe. Przede wszystkim należy jednak pamiętać o dotychczasowych, sprawdzonych metodach ochrony, takich jak szyfrowanie danych oraz ciągłe kontrolowanie uprawnień dostępu do informacji, programów i urządzeń – radzi Łukasz Formas, kierownik zespołu inżynierów w firmie Sophos.

Inna nabrzmiała kwestia związana z bezpieczeństwem 5G dotyczy zaufania do dostawców komponentów sieci i ma w dużej mierze charakter polityczny. Od wielu miesięcy administracja USA naciska na zablokowanie udziału chińskich dostawców (a zwłaszcza Huawei) w budowie sieci 5G w krajach sojuszniczych. Kraje Unii Europejskiej mogą ograniczyć lub zakazać udziału dostawców „wysokiego ryzyka” w budowie części rdzeniowej sieci 5G – wynika z opublikowanych pod koniec stycznia unijnych zaleceń dotyczących bezpieczeństwa sieci 5G.

W wytycznych wzywa się kraje UE do oceny profilu ryzyka dostawców na poziomie krajowym lub unijnym. Wytyczne umożliwiają wykluczenie dostawców „wysokiego ryzyka” z dostaw do sieci rdzeniowych. Zaleca się również, aby telekomy korzystały z usług kilku dostawców sprzętu 5G, a nie polegały na jednej firmie. Dostawcy powinni być oceniani pod kątem czynników technicznych i nietechnicznych, w tym ryzyka związanego z zależnością i związkami dostawcy od rządu kraju, z którego pochodzi.