W ciągu ostatnich 12 miesięcy analitycy z firmy Barracuda zidentyfikowali i przeanalizowali 71 incydentów ransomware. Obok spodziewanego wzrostu liczby ataków ze względu na nadchodzące wybory prezydenckie w USA, do siania spustoszenia w instytucjach i zakładach pracy cyberprzestępcy wykorzystują też pandemię COVID-19 i konieczność przechodzenia na pracę zdalną. Słabe zabezpieczenia sieci domowych ułatwiły cyberprzestepcom włamywanie, przenikanie i atakowanie sieci firmowych.

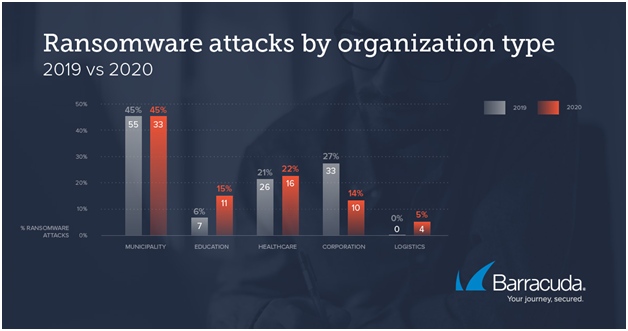

Podobnie jak w ubiegłym roku, większość analizowanych przez firmę Barracuda ataków ransomware w tym roku dotyczyła struktur lokalnych, w tym organów samorządowych, szkół, bibliotek, sądów i innych podmiotów. Oprócz samorządów, widocznymi celami są też instytucje z sektorów edukacji, logistyki i opieki zdrowotnej. Ataki nakierowane na instytucje edukacyjne, w tym wyższe uczelnie, obejmują głównie kradzież danych osobowych, dokumentacji oraz wyników badań medycznych. Ataki przeciwko firmom świadczącym usługi logistyczne mogą znacznie utrudnić przewóz towarów, w tym sprzętu medycznego, środków ochrony osobistej i produktów codziennego użytku.

Problemem jest nie tylko wzrost liczby ataków, ale również wysokości okupów, zwracają uwagę eksperci Barracuda. Wiele firm decyduje się zapłacić okup, a żądania cyberprzestępców często przekraczają milion dolarów. Wśród badanych przypadków okup zapłaciło 14 proc. podmiotów, a średnia wysokość okupu wyniosła 1 652 .666 dolarów. Skrajnym przypadkiem była firma Garmin, która zapłaciła 10 mln dolarów okupu.

Okup płacą również władze lokalne. Aż 15 proc. badanych gmin zapłaciło od 45 do 250 tys. dol. We wszystkich tych przypadkach chodziło o miejscowości poniżej 50 tys. mieszkańców. To znacząca zmiana w porównaniu do ubiegłego roku, kiedy okupu nie zapłacił praktycznie żaden samorząd.

Oprócz kradzieży danych i szyfrowania plików w celu wymuszenia okupu, cyberprzestępcy żądają opłat za niepublikowanie informacji, które mogłoby narazić ofiary na publiczne upokorzenie, problemy prawne i kary finansowe. Wielu cyberprzestępców łączy ataki ransomware z kradzieżą danych, aby zwiększyć presję na ofiary. Wśród badanych ataków aż 41 proc. łączyło równoczesny atak ransomware i kradzież danych. Jeśli okup nie zostanie zapłacony, dane ofiar są publikowane lub sprzedawane na aukcjach w tzw. dark necie.

Eksperci Barracuda zalecają stosowanie następujących procedur i narzędzi do ochrony przed atakami ransomware:

- filtry spamu/systemy wykrywania phishingu i powiązane z nimi oprogramowanie zabezpieczające,

- zaawansowane firewalle,

- narzędzia do wykrywania złośliwego oprogramowania,

- czarne listy,

- szkolenie użytkowników,

- tworzenie kopii zapasowych.