Z raportu Cisco Talos wynika, że w IV kwartale 2024 r. cyberprzestępcy coraz częściej wykorzystywali web shell do atakowania podatnych aplikacji internetowych, zmieniając swoje podejście do uzyskiwania początkowego dostępu. Zamiast przejmować legalne konta użytkowników – co było dominującą metodą we wcześniejszych miesiącach – zaczęli w większym stopniu wykorzystywać luki bezpieczeństwa i niezałatane, publicznie dostępne aplikacje.

Choć w IV kw. 2024 r. aktywność ransomware nieco spadła, to w okresie okołoświątecznym zagrożenie to ponownie się nasiliło, głównie za sprawą grupy BlackBasta, czytamy w raporcie Cisco Talos.

W przypadku 35 proc. incydentów w IV kw. ub.r. cyberprzestępcy wykorzystali open-source’owe i publicznie dostępne interfejsy web shell do atakowania niezaktualizowanych aplikacji internetowych. Stanowiło to znaczny wzrost w porównaniu do niecałych 10 proc. w poprzednim kwartale. Hakerzy stosowali zarówno nowe narzędzia, jak i sprawdzone techniki.

Ataki ransomware, pre-ransomware oraz powiązane techniki szantażu z wykorzystaniem skradzionych danych odpowiadały za blisko 30 proc. analizowanych przypadków, co oznacza niewielki spadek w porównaniu do 40 proc. z poprzedniego kwartału. Pojawiły się również nowe zagrożenia, takie jak Interlock ransomware, przy jednoczesnej aktywności grup BlackBasta i RansomHub.

Analiza przeprowadzona przez Cisco Talos wykazała, że średni czas obecności atakujących w sieci przed uruchomieniem szyfratora wynosił od 17 do 44 dni.

Kluczowe wnioski z analiz dotyczących ostatniego kwartału 2024 r.:

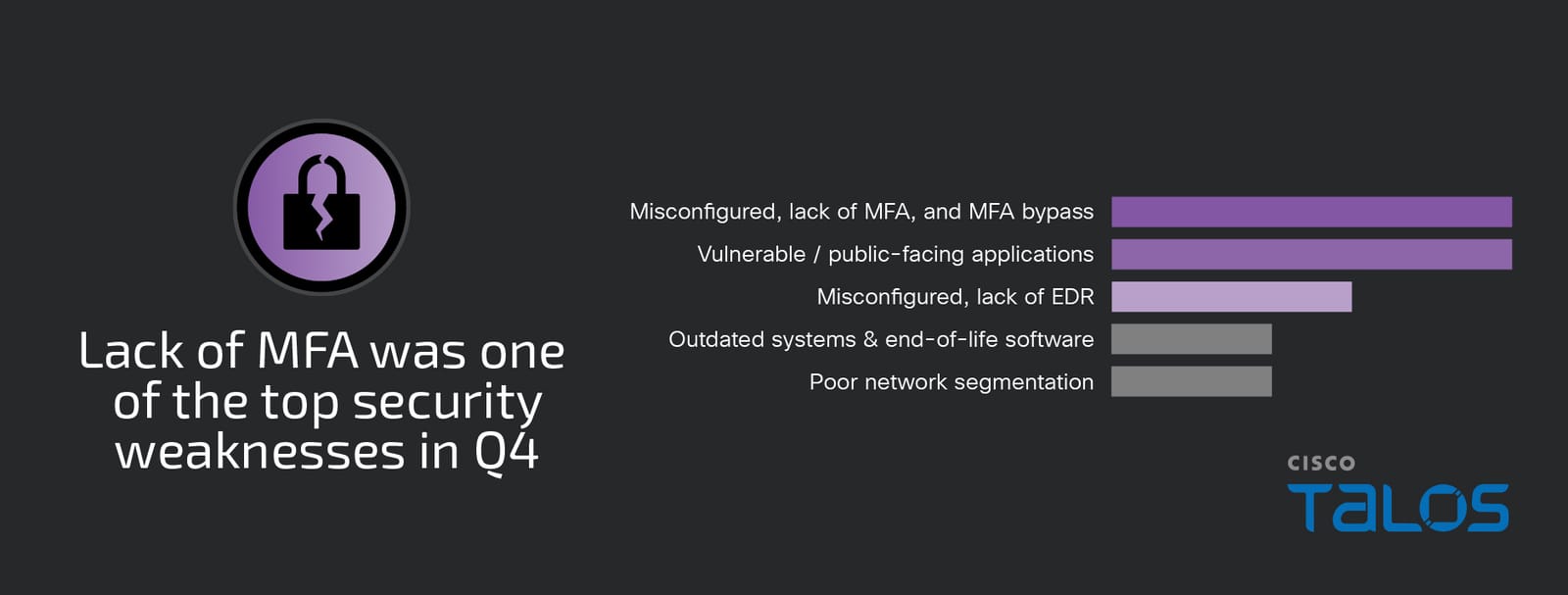

- Wzrosła liczba cyberincydentów związanych z przejmowaniem kont. Brak skutecznych mechanizmów uwierzytelniania wieloskładnikowego (MFA) okazał się kluczowym czynnikiem podatności na ataki ransomware – w 75 proc. przypadków atakujący uzyskali dostęp do systemów dzięki przejęciu kont użytkowników. W jednym z przypadków operatorzy BlackBasta podszyli się pod dział IT ofiary, stosując socjotechnikę w celu przejęcia danych logowania. Warto również zauważyć, że w niemal wszystkich analizowanych przez Cisco Talos atakach ransomware wykryto użycie narzędzi zdalnego dostępu – w poprzednim kwartale wskaźnik ten wynosił jedynie 13 proc. Najczęściej stosowane narzędzia to Splashtop (75 proc. incydentów), a także Atera, Netop, AnyDesk i LogMeIn.

- Eksploatacja podatnych aplikacji publicznych stała się dominującą metodą uzyskiwania początkowego dostępu, odpowiadając za 40 proc. incydentów, w których możliwe było określenie sposobu uzyskania dostępu. W poprzednich kwartałach głównym wektorem ataków było przejmowanie kont użytkowników. Wzrost liczby ataków na aplikacje oraz ransomware podkreśla konieczność skutecznego zarządzania podatnościami i regularnych aktualizacji systemów.

- Od początku grudnia 2024 r. Cisco Talos odnotowało wzrost ataków typu password spraying (wielkokrotne próby odgadnięcia i użycia hasła w krótkim czasie), które prowadziły do masowego blokowania kont użytkowników i odmowy dostępu do usług VPN. W jednym z incydentów wykryto niemal 13 mln prób logowania w ciągu 24 godzin, co wskazuje na wykorzystanie zautomatyzowanych narzędzi do tego typu ataków.

- Sektor edukacyjny pozostawał najbardziej narażoną branżą, odpowiadając za niemal 30% wszystkich przypadków ransomware drugi kwartał z rzędu. Prawdopodobnie wynika to z ograniczonych zasobów IT w placówkach edukacyjnych oraz dużej liczby użytkowników, co zwiększa podatność na ataki socjotechniczne.

IV kwartał 2024 roku przyniósł wyraźny wzrost liczby ataków na podatne aplikacje internetowe, często przy użyciu narzędzi do zdalnego zarządzania serwerami. Aby zminimalizować ryzyko cyberataków eksperci Cisco Talos zalecają: stosowanie dobrych praktyk cyberbezpieczeństwa, zwłaszcza w zakresie MFA, segmentację sieci oraz regularne aktualizacje systemów.