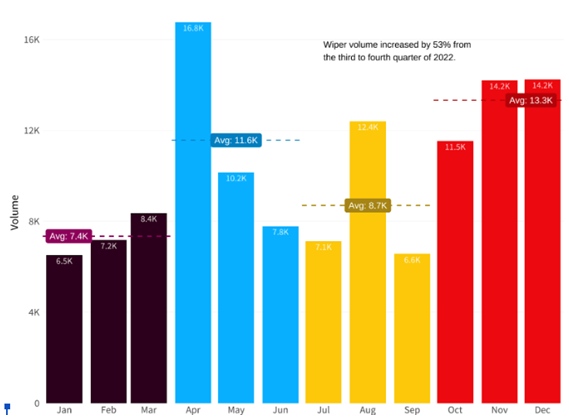

Na początku 2022 r., gdy rozpoczęła się wojna rosyjsko-ukraińska, zespół FortiGuard Labs odnotował obecność kilku nowych rodzajów ataków typu wiper, które mogły początkowo zostać opracowane i zastosowane na zlecenie agencji rządowych. W dalszej części roku tego typu złośliwe oprogramowanie rozszerzyło swój zakres geograficzny, jak też stopień aktywności – w IV kwartale 2022 r. odnotowano ich o 53 proc. więcej niż w III kwartale, czytamy w najnowszym raporcie Fortinet „Global Threat Landscape Report”, opracowanego przez FortiGuard Labs, obejmującego drugą połowę 2022 r.

W drugiej połowie 2022 r. mniej niż 1 proc. wszystkich zaobserwowanych luk odkrytych w dużych przedsiębiorstwach znajdowało się na urządzeniach końcowych i było aktywnie wykorzystywanych do ataku.

Z przeprowadzonych przez FortiGuard Labs badań dotyczących reagowania na incydenty wynika, że cyberprzestępczość motywowana finansowo była przyczyną największej liczby incydentów (73,9 proc.), zaś na drugim miejscu znalazło się cyfrowe szpiegostwo (13 proc.). W całym 2022 r. wśród cyberprzestępstw motywowanych finansowo aż 82 proc. wiązało się z atakami ransomware lub wykorzystaniem innych złośliwych skryptów, co pokazuje, że tego typu zagrożenia nadal pozostają popularne, między innymi za sprawą oferowanych w dark webie usług RaaS (Ransomware-as-a-Service).

Wolumen ataków ransomware wzrósł o 16 proc. w porównaniu z pierwszą połową 2022 r. Z łącznej liczby 99 zaobserwowanych rodzin tego typu złośliwego kodu, pięć najliczniej występujących stanowiło około 37 proc. całej aktywności ransomware w drugiej połowie 2022 r. Na szczycie listy znalazł się GandCrab, udostępniany w modelu RaaS, który po raz pierwszy zaobserwowano w 2018 r.

Większość przeanalizowanego przez FortiGuard Labs złośliwego kodu w drugiej połowie 2022 r. miała więcej niż rok. Wśród próbek znalazły się różne warianty trojana Emotet, co umożliwiło skrupulatną analizę trendu zapożyczania kodu i jego ponownego wykorzystywania. Badanie to wykazało, że Emotet został poddany znacznej ewolucji, w wyniku której powstało aż sześć jego wariantów. Wynika z tego, że cyberprzestępcy nie tylko wprowadzają mechanizmy automatyzujące zagrożenia, ale również w aktywny sposób modernizują kod, aby uczynić go jeszcze skuteczniejszym.

Oprócz ponownego wykorzystywania kodu, przeciwnicy również robią użytek z istniejącej infrastruktury botnetowej oraz zagrożeń starszego typu w celu maksymalizacji swojego zysku. Inżynierowie FortiGuard Labs podczas swoich badań odkryli, że wiele sieci botnetów nie jest nowych. Na przykład, aktywność botnetu Morto, który został po raz pierwszy zaobserwowany w 2011 r., gwałtownie wzrosła pod koniec 2022 r. A inne, takie jak Mirai i Gh0st.Rat, nadal są rozpowszechnione we wszystkich regionach. Co zaskakujące, z pięciu największych obserwowanych botnetów tylko RotaJakiro pochodzi z obecnej dekady.

W drugiej połowie 2022 roku luka Log4j był nadal aktywnie wykorzystywana we wszystkich regionach i była drugim najpopularniejszym celem ataku. W środowiskach 41 proc. przedsiębiorstw, które były analizowane przez FortiGuard Labs, wykryto aktywność Log4j, co pokazuje, jak powszechne pozostaje wykorzystujące tę lukę zagrożenie Log4Shell. Apache Log4j był najbardziej rozpowszechniony w placówkach technologicznych, rządowych i edukacyjnych.

Wśród przeanalizowanych w module sandbox przez ekspertów FortiGuard Labs najważniejszych ośmiu taktyk i technik wykorzystywanych przez cyberprzestępców w celu uzyskania dostępu do systemów przedsiębiorstw we wszystkich regionach na świecie, najpopularniejszą taktyką okazała się „drive-by-compromise”, czyli dostarczanie przez włamanie. Uzyskują oni dostęp do systemów ofiar głównie wtedy, gdy niczego niepodejrzewający użytkownik przegląda internet i nieumyślnie pobiera złośliwy kod poprzez odwiedzenie zainfekowanej strony internetowej, otwarcie szkodliwego załącznika do wiadomości e-mail lub nawet kliknięcie linku w oknie pop-up. Wyzwanie związane z taką taktyką polega na tym, że po uzyskaniu dostępu i pobraniu złośliwego kodu często jest już za późno na uniknięcie zainfekowania urządzenia użytkownika.