Według firmy Cloudflare, zajmującej się sieciami dystrybucji treści (CDN), za rekordowy atak typu DDoS w czerwcu z 26 mln żądań HTTPS na sekundę odpowiada nowy botnet o nazwie Mantis.

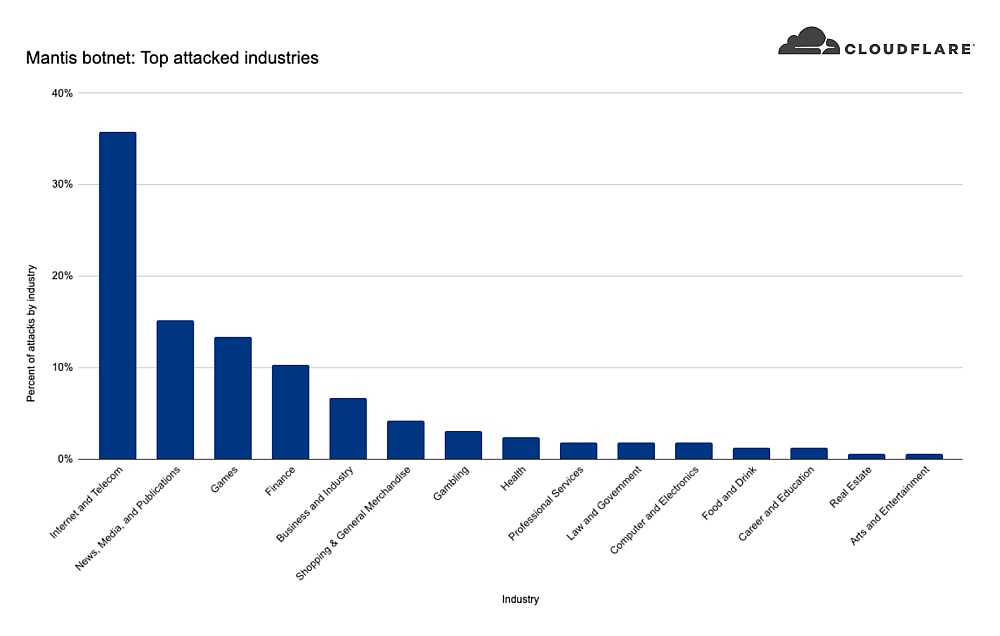

Mantis za cel obiera serwery i maszyny wirtualne, które mają znacznie więcej zasobów. W ciągu ostatniego miesiąca Mantis przejął 5 tys. maszyn wirtualnych oraz serwerów i przeprowadził ponad 3 tys. ataków HTTP DDoS przeciwko prawie tysiącu klientów Cloudflare, przy czym 36 proc. ataków było wymierzonych w firmy z sektora usług internetowych i telko. Innymi, częstymi celami były przedsiębiorstwa świadczące usługi informacyjne i wydawcy gier, ale na celowniku znalazły się również strony internetowe organizacji z sektora finansów, e-commerce i hazardu.

Ponad 20 proc. ataków było wymierzonych w organizacje amerykańskie, a ponad 15 proc. w organizacje z siedzibą w Rosji. Kolejne były Turcja, Francja i Polska – po około 5 proc.

Nazwa szkodliwego oprogramowania pochodzi od gatunku małej (ma mniej niż 10 cm długości) krewetki modliszkowej Mantis. Ten morski skorupiak do polowania używa zmodyfikowanych, przednich odnóży, przypominających te, w które wyposażone są modliszki.

Opisywane zagrożenie jest kolejną ewolucją botnetu Meris, który, szturmując popularne strony internetowe, opierał się na urządzeniach Internetu Rzeczy — IoT (takich jak rejestratory, kamery CC czy czujniki dymu). Mantis wykorzystuje przejęte maszyny wirtualne i potężne serwery. Operuje armią około 5 tys. botów, które mogą wygenerować gigantyczną siłę pozwalającą na przeprowadzanie ataków HTTP DDoS na ogromną skalę.

— Nigdy nie odseparujemy całego szkodliwego ruchu. Rozpoznanie, które zapytania są prawdziwe, a które nie, może być niezwykle trudne, ponieważ wiele organizacji nie jest w stanie określić, które zapytania są spowodowane zwiększonym zainteresowaniem realnych użytkowników ich usługami, a które pochodzą od automatycznych botów. Dlatego ważne jest precyzyjne wykrywanie DDoS oraz wydajne kosztowo, zautomatyzowane łagodzenie skutków, czyli np. mitygacja automatyczna – zwraca uwagę cytowany w komunikacie Krzysztof Szukała, menedżer ds. bezpieczeństwa z Grupy 3S, która oferuje m.in. rozwiązania Anty-DDoS. Mechanizm mitygacji aktywuje się w ciągu kilkunastu sekund od wykrycia ataku i rozpoczyna procesy filtracji niepożądanego ruchu. Rozwiązanie zabezpiecza kluczowe systemy i łącze przed atakami.