Na przestrzeni ostatnich kilku lat szeroko rozpowszechnione ataki ransomware, w których przestępcy wykorzystują szkodliwe oprogramowanie w celu zaszyfrowania danych i żądania okupu, są zastępowane przez bardziej ukierunkowane ataki na konkretne firmy oraz branże. W takich kampaniach atakujący grożą nie tylko zaszyfrowaniem danych, ale również opublikowaniem poufnych informacji online. Na trend ten zwracają badacze z firmy Kaspersky, którzy zaobserwowali go podczas analizy dwóch wyróżniających się rodzin oprogramowania ransomware: Ragnar Locker oraz Egregor.

– Obecnie obserwujemy wyłanianie się trendu Ransomware 2.0. To oznacza, że ataki stają się bardziej ukierunkowane i nie ograniczają się jedynie do szyfrowania. Zamiast tego proces wyłudzania obejmuje publikowanie poufnych danych online. W ten sposób firmy ryzykują nie tylko utratą reputacji, ale również narażają się na sprawy sądowe, jeśli opublikowane dane naruszają takie regulacje jak HIPAA czy RODO. Straty finansowe nie są już jedynym zmartwieniem - komentuje Dmitrij Bestużew, szef globalnego zespołu ds. badań i analiz firmy Kaspersky na obszar Ameryki Łacińskiej.

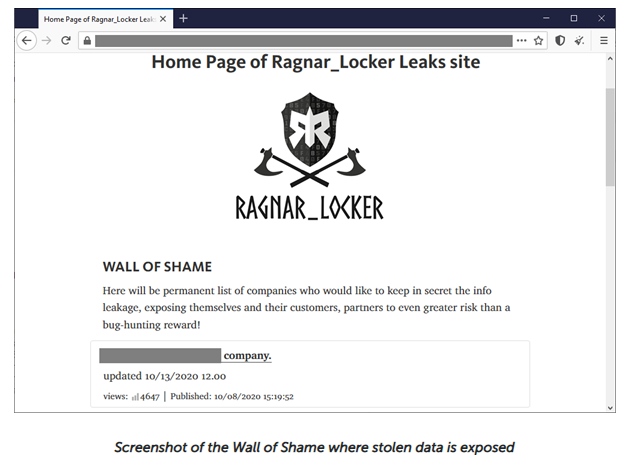

Ragnar Locker został po raz pierwszy wykryty w 2019 r., jednak dopiero w pierwszej połowie 2020 r., gdy zauważono jego ataki na duże organizacje, stał się powszechnie znany. Ataki są niezwykle ukierunkowane - każdy ściśle dostosowany do atakowanej ofiary - a w przypadku odmowy zapłaty okupu poufne dane zostają opublikowane w sekcji "Wall of Shame" na stronie cyberprzestępców. Jeśli ofiara czatuje z atakującymi, a następnie odmawia zapłaty, rozmowa ta również zostaje opublikowana. Główne cele stanowią firmy w Stanach Zjednoczonych z różnych branż. W lipcu br. Ragnar Locker „oznajmił", że przyłączył się do kartelu Maze, co oznacza, że oba gangi będą odtąd dzielić się skradzionymi informacjami i współpracować. Maze stał się jedną z najbardziej osławionych rodzin oprogramowania ransomware w 2020 r.

Egregor jest aktywny znacznie krócej niż Ragnar Locker - po raz pierwszy wykryto go we wrześniu tego roku. Jednak wykorzystuje wiele tych samych taktyk i wykazuje podobieństwa do Maze pod względem kodu. Szkodnik jest dostarczany w wyniku włamania do sieci, a następnie daje ofierze 72 godziny na zapłacenie okupu, zanim skradzione informacje zostaną upublicznione. Jeśli ofiary odmawiają zapłaty, atakujący publikują na swojej stronie ich nazwy oraz odsyłacze umożliwiające pobranie poufnych danych danej organizacji. Zasięg ataków Egregora jest znacznie większy niż w przypadku szkodnika Ragnar Locker. Atakuje on ofiary w Ameryce Północnej, Europie oraz częściach regionu Azji i Pacyfiku.