– Jesteśmy zdeterminowani, żeby ukrócić swobodną dystrybucję kampanii phishingowych. Do końca I kwartału wyjdziemy z całym pakietem rozwiązań. Planujemy jak najszybciej wejść z naszymi założeniami na ścieżkę legislacyjną. Operatorzy zobowiązali się współpracować z nami w tym obszarze – zapewniali podczas dzisiejszego spotkania z mediami Janusz Cieszyński, sekretarz stanu w KPRM, i Jacek Oko, prezes Urzędu Komunikacji Elektronicznej.

– Zanim otworzysz załącznik lub klikniesz link w wiadomości e-mail, upewnij się, że możesz ufać nadawcy. Jeśli nadawca jest prawdziwy, ale treść wiadomości wydaje się podejrzana, warto skontaktować się z nim za pośrednictwem alternatywnego kanału komunikacyjnego i potwierdzić autentyczność e-maila – to niektóre z rad, jakie podsuwa się użytkownikom internetu w ramach akcji edukacyjno-informacyjnych, które mają chronić przed skutkami phishingu czy smishingu (SMS-owej wersji phishingu).

To jednak już dziś nie wystarcza i w walce z tym procederem potrzebne jest podejście bardziej systemowe – przekonywali podczas wspólnej konferencji prasowej Jacek Oko, prezes Urzędu Komunikacji Elektronicznej, oraz Janusz Cieszyński, sekretarz stanu w KPRM oraz pełnomocnik rządu ds. cyberbezpieczeństwa.

UKE i rząd skutecznie zachęcili do wspólnych działań czterech największych operatorów komórkowych. Współpraca będzie obejmować aspekty techniczne oraz prawne i odbywać się będzie na mocy zawartego w listopadzie ub.r. porozumienia w sprawie kooperacji w zakresie bezpieczeństwa teleinformatycznego. W pracach uczestniczyć też będzie CERT NASK. Ma to ścisły związek z uruchamianym przez UKE Centrum Operacyjnym Komunikacji Elektronicznej, które ma być sektorowym centrum z zakresu bezpieczeństwa i integralności (szeroko rozumianych) sieci telekomunikacyjnych.

– Współpraca operatorów i regulatora będzie obejmowała współdziałanie na rzecz przeciwdziałania zagrożeniom dla bezpieczeństwa oraz integralności sieci i usług telekomunikacyjnych poprzez wymianę doświadczeń, dobrych praktyk, wiedzy, oraz przekazywanie danych umożliwiających podjęcie przez pozostałe strony porozumienia działań służących podnoszeniu tego poziomu – mówił w listopadzie ub. r. Jacek Oko.

W trakcie konferencji padło pytanie, czy nasilenie aktywności cyberprzestępczej związanej ze spoofingiem, phishingiem czy smishingiem wynika z luk w infrastrukturze operatorów. Piotr Kuriata z zarządu Playa nie zgodził się z taką sugestią, podkreślając, że operatorzy budują swe sieci zgodnie z obowiązującymi standardami. Janusz Cieszyński nie zakwestionował tego, ale...

– Problem w tym, że te standardy powinny być podniesione już kilka lat temu i dostosowane do zmieniającej się sytuacji. Dzięki temu dziś uniknęlibyśmy wielu problemów w obszarze cyberbezpieczeństwa – oceniał minister. – Dlatego niebawem zaproponujemy szereg rozwiązań, które mają na celu nadgonienie, jeśli chodzi o legislację w zakresie phishingu, spoofingu czy innych nadużyć w cyberprzestrzeni – podkreślił.

Zapowiada on przedstawienie przez rząd odpowiedniej ustawy jeszcze w I kwartale tego roku.

W ostatnich tygodniach szczególnie znać daje o sobie tzw. spoofing telefoniczny, który polega na podszywaniu się pod dowolny numer lub nazwę kontaktu. Choć telefon odbiorcy wyświetla budzącą zaufanie informację o dzwoniącym lub piszącym wiadomość, w rzeczywistości dzwoni lub pisze ktoś inny. W ten sposób coraz częściej oszuści podszywają się pod konsultantów banków czy przedstawicieli urzędów. Takimi nieprzyjemnymi telefonami nękani są też politycy (przez co m.in. problem zyskał rozgłos). Jest to możliwe, ponieważ operatorzy telekomunikacyjni nie zawsze weryfikują, czy osoba rozpoczynająca połączenie ma prawo „przedstawić się” danym numerem, a oszuści do wykonywania takich podrobionych połączeń korzystają ze specjalnych bramek internetowych.

Kilka tygodni temu Janusz Cieszyński zapowiadał, że rozważane są rozwiązania, które np. pozwoliłyby odróżnić połączenia zaufane od niezaufanych.

– Gdy dzwoniłaby osoba z sieci niezaufanej, to takie połączenie byłoby oznaczane dodatkowym znakiem, który – przykładowo – sprawiałby, że nie byłby podstawiony numer z listy kontaktów telefonu – wyjaśniał.

Na dzisiejszej konferencji podkreślał natomiast, że na początku nacisk będzie położony na rozwiązania, które dadzą szybki efekt. Rozwiązania strategiczne z wielu względów wymagają gruntownego przygotowania.

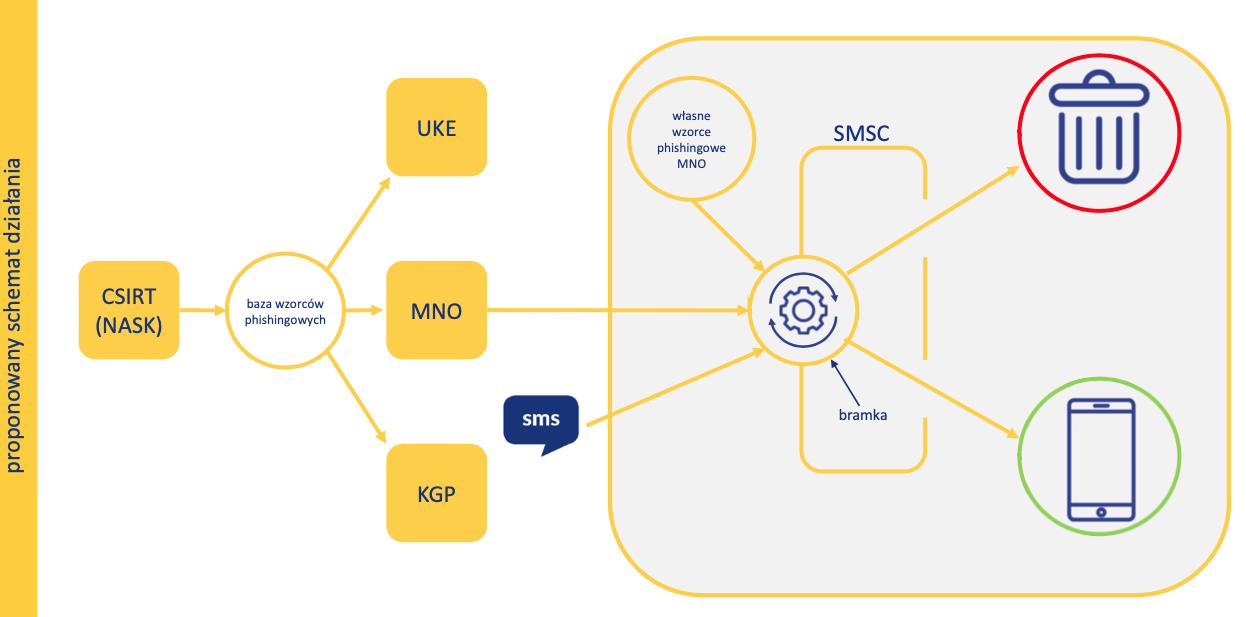

Jacek Oko zastrzegał na konferencji, że partnerzy nie chcą (ze zrozumiałych względów) ujawniać szczegółów planowanych rozwiązań technicznych. Generalnie jednak CERT NASK ma przekazywać operatorom wzorce działań cyberprzestępców, by ci mogli podejmować adekwatne przeciwdziałania.

Wojciech Pytel z Rady Nadzorczej Polkomtela zwrócił uwagę, że aby operatorzy byli w stanie podjąć działania, konieczne jest by planowana ustawa dawała im prawo wglądu w treści SMS-ów. Witold Drożdż z zarządu Orange zauważył, że operatorzy nie będą mogli sięgnąć po rozwiązania gotowe „z półki”, aby wypracować własne narzędzie. Wdrożenie będzie się zatem wiązało z określonymi kosztami.

Wiadomo, że jedną z propozycji na walkę z phishingiem, jest wprowadzenie obowiązkowego zabezpieczania elektronicznych skrzynek pocztowych przez ich operatorów. Chodzi o to, aby uniemożliwić przestępcom przesyłanie linków do stron, które okazują się pułapką. Linki takie mogą być przesyłane do „ofiar" np. SMS-em, e-mailem lub przez media społecznościowe. Wiadomości z takimi treściami mogłyby być blokowane, by nie docierać do klientów końcowych operatorów.

– Strony zidentyfikowane przez NASK jako szkodliwe zaczęły być blokowane przez operatorów już w trakcie pandemii. Niestety, okazało się, że potrzebne są dalsze kroki, które sprawią, że złośliwe wiadomości w ogóle nie dotrą do obywateli. Jesteśmy zdeterminowani, żeby ukrócić swobodną dystrybucję kampanii phishingowych. Chcemy wdrożyć, w ramach ustawy, wypracowane wspólnie rozwiązania, które mają chronić obywateli i do końca pierwszego kwartału wyjdziemy z całym pakietem rozwiązań. Planujemy jak najszybciej wejść z naszymi założeniami na ścieżkę legislacyjną – podsumował minister Janusz Cieszyński.

Proponowane zmiany legislacyjne.

- Doprecyzowanie katalogu nadużyć: „Wysyłanie krótkich wiadomości tekstowych (SMS), w których nadawca podszywa się pod inny podmiot w celu nakłonienia odbiorcy tej wiadomości do określonego działania w szczególności przekazania danych osobowych lub instalacji oprogramowania”.

- Dodanie obowiązku dla przedsiębiorcy telekomunikacyjnego zapobiegania nadużyciom w odniesieniu do SMS phishingowych oraz sposobu współpracy z CSIRT NASK, który odpowiedzialny będzie za przygotowanie odpowiednich wzorców wiadomości.

- Operatorzy będą zobowiązani do niezwłocznego blokowania krótkich wiadomości tekstowych (SMS) zawierających treści zawarte przez CSIRT NASK we wzorcu wiadomości, za pomocą systemu teleinformatycznego pozwalającego na automatyczną identyfikację takich krótkich wiadomości tekstowych (SMS).

- Uprawnienia dla przedsiębiorcy telekomunikacyjnego w zakresie możliwości przetwarzania wiadomości SMS celem wyszukiwania szkodliwych wzorców wiadomości oraz blokowania wiadomości, które pasują do wzorca.

Jak to będzie działać w praktyce?

- Zespół ekspertów ds. cyberbezpieczeństwa w NASK zbiera z różnych źródeł (zgłoszenia od obywateli i zespołów odpowiedzialnych za cyberbezpieczeństwo u operatorów, informacje od organów ścigania itp.) treści złośliwych SMS-ów.

- Na podstawie przekazywanych treści powstawać będą, w formie specjalnych hashów, klastry treści (np. „paczka wstrzymana” „niedopłaty”, „należność”).

- Budowane będą wzorce regularne pokrywające dane klastry.

- Wzorce przed wdrożeniem będą testowane pod kątem „false-positive” i pokrycia danych klastrów.

- Po przetestowaniu wzorce będą umieszczane na liście, którą pobierają operatorzy, UKE oraz Policja.

- Przedsiębiorcy telekomunikacyjni będą przetwarzać wiadomości pod kątem występowania wzorca i blokować je w przypadku odnalezienia pasujących do siebie wzorców.