Wykorzystywanie stron internetowych Google do wyłudzania od ofiar danych do logowania to nowy rodzaj ataków polegających na podszywaniu się pod markę. Stanowiąc w pierwszych czterech miesiącach 2020 r. 4 proc. wszystkich spersonalizowanych ataków phishingowych stały się one stałym elementem krajobrazu zagrożeń. Badacze spodziewają się, że liczba ta będzie rosła.

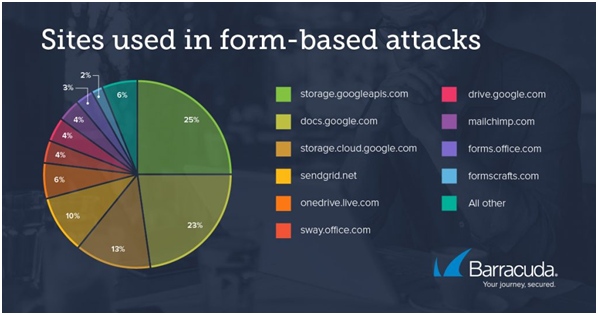

Wśród prawie 100 tys. ataków poprzez formularze wykrytych przez firmę Barracuda w okresie od 1 stycznia do 30 kwietnia br., w 65 proc. przypadków do oszustwa były wykorzystywane strony internetowe Google służące do przechowywania i udostępniania plików. Dotyczy to witryn takich jak storage.googleapis.com (25 proc.), docs.google.com (23 proc.), storage.cloud.google.com (13 proc.) czy drive.google.com (4 proc.).

Dla porównania, rozwiązania Microsoft były narzędziem dla 13 proc. ataków: onedrive.live.com (6 proc.), sway.office.com (4 proc.) i form.office.com (3 proc.). Inne witryny wykorzystywane w atakach polegających na podszywaniu się to sendgrid.net (10 proc.), mailchimp.com (4 proc.) oraz formcrafts.com (2 proc.). Inne strony zostały wykorzystane tylko w 6 proc. tego typu ataków.

W atakach polegających na podszywaniu się pod markę oszuści wykorzystują pliki, udostępniają treści lub inne strony, takie jak docs.google.com lub sway.office.com, by skłonić ofiary do przekazania swoich danych uwierzytelniających. Phishingowy e-mail zazwyczaj zawiera link do jednej z wyżej wymienionych stron internetowych, przez co taki atak jest trudny do wykrycia. Jeden, szczególnie złośliwy atak umożliwia uzyskanie dostępu do konta ofiary nawet bez znajomości danych uwierzytelniających.

Cyberprzestępcy wykorzystują ataki z wykorzystaniem formularzy do kradzieży danych uwierzytelniających na kilka sposobów:

- korzystając z prawdziwych stron internetowych jako pośredników (wysyłają e-maile, które wydają się być generowane automatycznie przez stronę udostępniającą pliki, taką jak OneDrive),

- tworząc formularze online w celu wyłudzenia danych, korzystając z ogólnodostępnych rozwiązań tego typu, takich jak forms.office.com,

- poprzez uzyskiwanie dostępu do kont bez użycia haseł.

Eksperci Barracuda zalecają stosowanie następujących metod ochrony przed atakami poprzez formularze:

- ochrona skrzynki odbiorczej wykorzystującej dostęp przez API,

- wdrożenie wieloskładnikowego uwierzytelniania,

- ochrona przed przejęciem konta oraz monitorowanie konta e-mail pod kątem fałszywych, złośliwych reguł klasyfikowania wiadomości w skrzynkach odbiorczych,

- poprawa edukacji w zakresie bezpieczeństwa użytkowników.