Niepełna informacja o e-usługach, trudności w ich znajdowaniu na stronach internetowych urzędów, brak należytej organizacji bezpieczeństwa informacji i zbyt późne odbieranie uprawnień dostępu do systemów informatycznych byłym pracownikom systemami ePUAP i PZ to główne zarzuty NIK wobec urzędów miast i gmin objętych kontrolą dotyczącą usług publicznych dla obywateli z wykorzystaniem platformy ePUAP w raporcie „NIK o usługach publicznych dla obywateli z wykorzystaniem platformy ePUAP”.

Dostało się też instytucjom zarządzającymi systemami ePUAP i Profilem Zaufanym, tj. Ministerstwu Cyfryzacji i Centralnemu Ośrodkowi Informatyki (COI), m.in. za nieprawidłowe obliczanie dostępności tych systemów, pozwalając na zbyt długą niedostępność tych usług w przypadku awarii.

NIK zauważa jednak przy tym, że rośnie liczba osób zainteresowanych e-usługami udostępnianymi przez administrację publiczną. Widząc tę tendencję Minister Cyfryzacji w latach 2016-2020 podejmował odpowiednie kroki w celu zwiększenia liczby dostępnych usług. Zapewnił też realizację zadań związanych z utrzymaniem i rozwojem Profilu Zaufanego oraz platformy ePUAP - Elektronicznej Platformy Usług Administracji Publicznej, która umożliwia komunikację między obywatelami a administracją.

Okazało się to istotne w takcie pandemii COVID-19, kiedy wprowadzenie szeregu ograniczeń w funkcjonowaniu państwa spowodowało i w wielu przypadkach cyfrowy kontakt z administracją publiczną był jedynym możliwym. Spowodowało to znaczący wzrost liczby spraw załatwianych z wykorzystaniem ePUAP oraz PZ. Rosnące zainteresowanie e-usługami wpływa na coraz większe obciążenie platformy ePUAP.

NIK stwierdza, że mimo dużego zaangażowania w tworzenie systemów ePUAP i PZ Ministerstwo Cyfryzacji nie ustrzegło się nieprawidłowości. Przede wszystkim nie zapewniło niezależnej oceny prawidłowości przygotowanych przez Centralny Ośrodek Cyfryzacji (COI) kalkulacji zwiększających koszty umowy na utrzymanie i rozwój ePUAP. W rezultacie zawartego aneksu do umowy dotyczącej m.in. utrzymania i rozwoju ePUAP oraz profilu zaufanego, maksymalne wynagrodzenie COI wzrosło o prawie 70 mln zł. Do kontroli nie przedłożono żadnych dokumentów potwierdzających przeprowadzenie weryfikacji wyceny przez pracowników ministerstwa lub przez niezależnych od COI ekspertów zewnętrznych. Zdaniem NIK brak takiej wyceny i bazowanie wyłącznie na kalkulacji sporządzonej przez wykonawcę usługi było działaniem nierzetelnym.

Nieprawidłowo przygotowano też zasady obliczania dostępności ePUAP oraz PZ w umowach między ministerstwem a COI. W umowach na utrzymanie tych systemów dostępność określono na poziomie 98 proc. dla systemu ePUAP oraz 99 proc. dla PZ. Przyjęcie takich wartości oznacza możliwość zaistnienia całkowitej niedostępności każdej z usług przez 7,3 dnia w ciągu roku dla ePUAP oraz przez 3,6 dnia dla systemu PZ.

W opinii NIK, systemy ePUAP i PZ, z uwagi na istotne znaczenie dla obywateli i dla funkcjonowania administracji publicznej, powinny mieć gwarantowaną w umowach dostępność o wartości zbliżonej do bankowych systemów informatycznych, tj. 99,9 proc., co jest szczególnie ważne w sytuacji epidemii COVID-19. W umowach na ich utrzymanie przyjęto zbyt wąską, zdaniem NIK, definicję incydentu krytycznego. Powoduje to, że awaria uzasadniająca klasyfikację incydentu jako krytycznego jest w praktyce trudna do zaistnienia. W konsekwencji, przypadki istotnych utrudnień w dostępie użytkowników do systemów nie były ujmowane jako incydenty krytyczne wpływające na poziom dostępności systemów. W umowach na utrzymanie systemów ustalono zbyt długie, maksymalne czasy obsługi problemów zgłoszonych przez użytkowników. Może to utrudnić korzystanie z ePUAP i PZ zarówno przez obywateli jak i urzędy.

Kolejną nieprawidłowością w zarządzaniu systemami było niepełne wdrożenie w COI Systemu Zarządzania Bezpieczeństwem Informacji. NIK nie kwestionuje starań COI co do pełnego wdrożenia normy ISO/IEC 27001. Jednak zwraca uwagę, że mimo upływu ponad czterech lat normy wciąż nie wdrożono (do czasu zakończenia kontroli). COI nie przeprowadził też kompletnych testów bezpieczeństwa ePUAP i PZ. W opinii NIK przeprowadzenie pełnych testów jest niezbędne dla potwierdzenia, że użytkowane systemy są bezpieczne. Natomiast przyjęte przez COI rozwiązania techniczne i organizacyjne zapewniają ciągłość działania systemów ePUAP i PZ w sytuacji wystąpienia znaczącej awarii lub katastrofy.

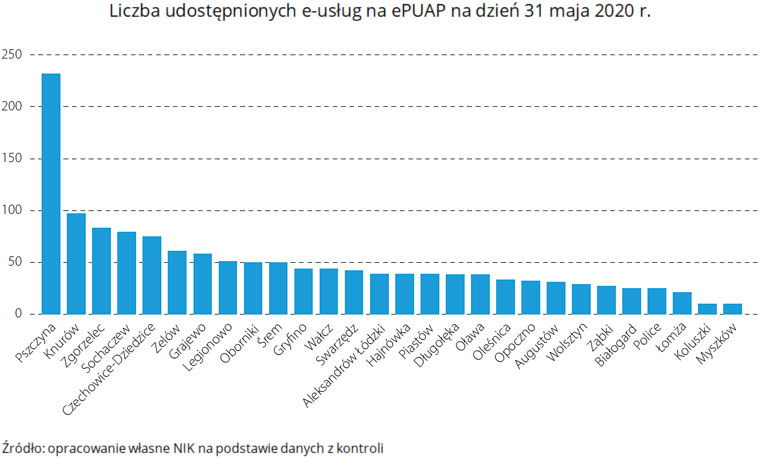

Oprócz Ministerstwa Cyfryzacji i Centralnego Ośrodka Cyfryzacji kontrola objęła też 28 urzędów miast i gmin. Urzędy te udostępniały obywatelom od 10 do 232 usług na platformie ePUAP a sprawy wniesione drogą elektroniczną załatwiane były bez zarzutu. Świadczenie przez jednostki samorządu terytorialnego e-usług, poza wyjątkami wynikającymi z ustaw, nie jest obligatoryjne, stąd ich liczby mogą się różnić. Zdaniem NIK, należy jednak dążyć do zwiększenia liczby udostępnianych e-usług, biorąc pod uwagę sprawy najczęściej załatwiane przez obywateli.

Tylko w jednym urzędzie nie podejmowano żadnych działań w celu informowania obywateli o możliwości załatwienia spraw drogą elektroniczną co NIK oceniła jako nierzetelne. W dziewięciu urzędach informacje o możliwości załatwienia spraw drogą elektroniczną były niekompletne, mało czytelne i trudne do odnalezienia na stronach internetowych tych urzędów. Zdaniem NIK, brak skutecznych sposobów informowania o możliwości obsługi interesantów przez Internet może być jedną z przyczyn ograniczonego zainteresowania możliwością korzystania z usług publicznych w formie elektronicznej. NIK zwraca uwagę na potrzebę szerszego informowania o możliwościach i zakresie e-usług.

W kontrolowanych jednostkach samorządu terytorialnego NIK sprawdziła m.in. kwestię blokowania bądź odbierania uprawnień dostępu do systemów informatycznych byłym pracownikom. Badanie przeprowadzono na próbie 441 pracowników, którzy zakończyli zatrudnienie w okresie objętym kontrolą. Stwierdzono, że w dziewięciu urzędach konta 59 byłych pracowników były wciąż aktywne. Zgodnie z prawem takie uprawnienia powinny być odebrane bezzwłocznie. W jednym z urzędów w przypadku 11 pracowników zwłoka wynosiła od 59 do 931 dni.

W trakcie kontroli ustalono też, że ok 10 proc. pracowników objętych innym badaniem miało możliwość zainstalowania na komputerach dowolnego oprogramowania, mimo że nie byli pracownikami służb informatycznych. Taka sytuacja może grozić nieświadomym zainstalowaniem złośliwego oprogramowania np. w czasie przeglądania stron internetowych.

W 16 urzędach brak było Systemu Zarządzania Bezpieczeństwem Informacji (SZBI). Opracowane i wdrożone w tych jednostkach regulacje nie obejmowały wszystkich informacji jakie są przetwarzane w urzędzie, lecz dotyczyły głównie ochrony danych osobowych. Kontrolowani w wyjaśnieniach wskazywali m.in., że planowane są, bądź zostały podjęte prace dla przygotowania SZBI, w tym polityki bezpieczeństwa informacji.

W 11 urzędach brakowało pełnej i aktualnej informacji o posiadanych zasobach informatycznych do przetwarzania danych. W siedmiu z tych urzędów, w których wykorzystywano oprogramowanie do ewidencjonowania sprzętu i oprogramowania wraz z ich konfiguracją stwierdzono, że ewidencja była niepełna lub dane w niej zawarte były nierzetelne. W czterech pozostałych spis urządzeń informatycznych prowadzono w formie arkusza danych lub wykazów papierowych. NIK wskazuje, że zakres informacji dostępnych w papierowym rejestrze zasobów informatycznych jest niewystarczający, gdyż nie zawiera aktualnych, pełnych informacji o posiadanych zasobach informatycznych, w tym ich rodzaju i konfiguracji. Oznacza to, że nie będzie możliwe sprawne odtworzenie infrastruktury informatycznej w przypadku katastrofy lub innego zdarzenia losowego.

W aż 16 urzędach nie przeprowadzono obowiązkowych audytów bezpieczeństwa informacji. W połowie z nich audyt nie został przeprowadzony w całym okresie objętym kontrolą, natomiast w pozostałych ośmiu audyt taki nie był przeprowadzany corocznie, lecz rzadziej.

W 12 jednostkach, w których przeprowadzono coroczny audyt sformułowano rekomendacje dotyczące wzmocnienia bezpieczeństwa przetwarzania informacji. Jako konieczne wskazywano wsparcie ze strony kierownictwa w działaniach zapewniających bezpieczeństwo informacji urzędu i zasobów IT, jako infrastruktury krytycznej dla działań IT.

We wnioskach pokontrolnych do Ministra Cyfryzacji (obecnie zadania ministra wykonuje Prezes Rady Ministrów), NIK zaleciła aby:

- Zmienić sposoby obliczania dostępności ePUAP i PZ.

- Zmienić definicje incydentu krytycznego dla ePUAP i PZ.

- W przypadku realizacji projektów informatycznych zapewnić rzetelną weryfikację kalkulacji kosztów, przedstawionej przez kontrahenta, przez niezależnych ekspertów własnych lub zewnętrznych posiadających kompetencje w zakresie wyceny projektów informatycznych oraz zapewnić rzetelne dokumentowania procesu negocjacji kosztów wynagrodzenia dla wykonawców.

Z kolei we wnioskach do Dyrektora Centralnego Ośrodka Informatyzacji, NIK nalega aby:

- Uwzględniać w obliczanej dostępności systemów ePUAP i PZ także incydenty niezamknięte w danym miesiącu.

- Skrócić gwarantowane czasy obsługi incydentów pilnych i standardowych dotyczących ePUAP oraz PZ.

- Określić czas reakcji na zgłoszenie dotyczące ePUAP i PZ, tj. czas, jaki może upłynąć od zarejestrowania zgłoszenia w systemie do rozpoczęcia jego obsługi.

- Wprowadzić zmiany w zakresie sposobu raportowania o obsłudze zgłoszeń od użytkowników ePUAP i PZ gdzie będzie uwzględniany nie tylko sam fakt przekroczenia terminu na obsługę zgłoszeń, ale również długość okresu tej obsługi.

Do prezydentów miast, burmistrzów i wójtów NIK wnioskuje by zwrócili uwagę na zapewnienie bezpieczeństwa informacji w urzędach, w szczególności na:

- Opracowanie i wdrożenie systemu zarządzania bezpieczeństwem informacji, a w szczególności polityki bezpieczeństwa informacji.

- Prowadzenie i bieżące aktualizowanie ewidencji posiadanych zasobów informatycznych wraz z ich konfiguracją.

- Zapewnienie niezwłocznego blokowania dostępu i odbierania uprawnień do systemów informatycznych pracownikom, którzy zakończyli zatrudnienie w urzędzie.

- Zapewnienie przynajmniej raz w roku okresowego audytu bezpieczeństwa informacji.