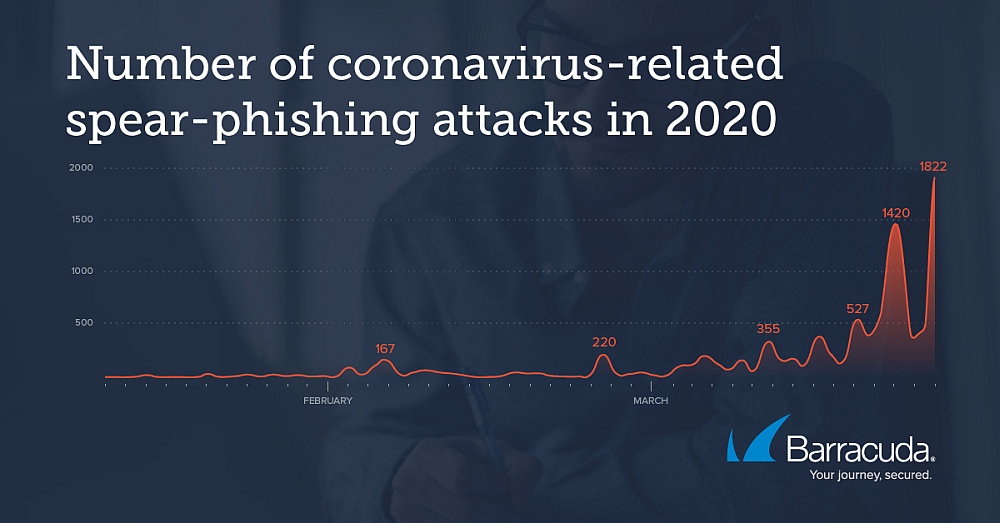

Następuje stały wzrost liczby ataków na pocztę e-mail wykorzystujących treści nawiązujące do szalejącej pandemii koronawirusa SARS -CoV-2, wynika z analiz ekspertów firmy Barracuda. Od końca lutego odnotowano nagły, bo aż o 667 proc., wzrost liczby takich ataków.

W okresie 1-23 marca za pomocą oprogramowania Barracuda Sentinel wykryto 467 825 spersonalizowanych ataków phishingowych (spear phishing) za pośrednictwem poczty e-mail, z czego 9 116, czyli około 2 proc., związanych było z wirusem SARS -CoV-2. Dla porównania – w lutym wykryto łącznie 1 188 ataków na pocztę e-mail związanych z koronawirusem, a w styczniu – tylko 137. Chociaż całkowita liczba takich ataków jest nadal niska w porównaniu z innymi zagrożeniami, niebezpieczeństwo wzrasta niezwykle szybko, podkreślają eksperci Barracuda.

Wzrost zainteresowania wirusem SARS -CoV-2 wykorzystywany jest w wielu różnych typach kampanii phishingowych w celu rozpowszechniania szkodliwego oprogramowania, kradzieży danych logowania i oszustw finansowych. Ataki te oparte są na powszechnie stosowanych technikach phishingowych, jednakże liczba kampanii wykorzystujących koronawirus jako przynętę na użytkowników i czerpiących korzyści z obaw i niepewności swoich potencjalnych ofiar stale rośnie. Ostrzeżenie dotyczące ataków tego typu wydało ostatnio także FBI.

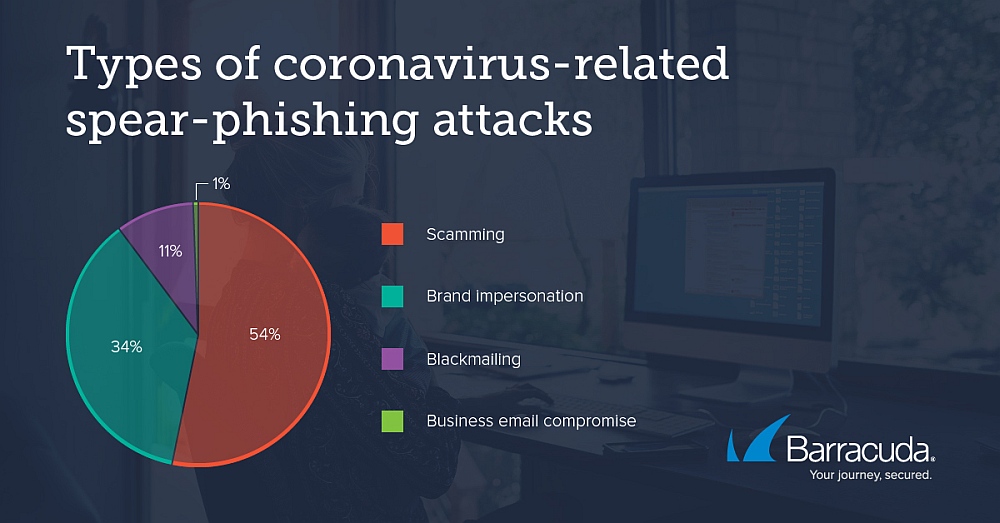

Eksperci z firmy Barracuda wyróżnili trzy główne rodzaje ataków phishingowych wykorzystujących tematy związane z wirusem SARS -CoV-2: oszustwa, podszywanie się pod określoną markę oraz włamania do firmowej poczty e-mail. Ze wszystkich ataków związanych z koronawirusem wykrytych przez oprogramowanie Barracuda Sentinel do 23 marca włącznie, oszustwa stanowiły 54 proc., podszywanie się pod markę – 34 proc, próby szantażu – 11 proc., a włamania do poczty firmowej – 1 proc.

Ataki phishingowe wykorzystujące wirus SARS -CoV-2 jako przynętę w błyskawicznym tempie stają się coraz bardziej wyrafinowane. W ciągu ostatnich kilku dni eksperci z firmy Barracuda odnotowali znaczącą liczbę prób szantażu, a także kilka przypadków przejmowania konwersacji e-mail. Dla porównania, jeszcze parę dni temu obserwowano głównie próby oszustw. Według stanu na dzień 17 marca, 77 proc. ataków phishingowych stanowiły oszustwa, 22 proc. – podszywanie się pod markę, a 1 proc.– włamania do firmowej poczty e-mail. Oczekuje się, że tendencja ku coraz bardziej wyrafinowanym atakom będzie rosła.

Wiele z prób oszustwa wykrytych przez oprogramowanie Barracuda Sentinel dotyczyło sprzedaży leku na koronawirusa lub masek, a także zawierało prośby o inwestycje w fałszywe firmy, które miały rzekomo pracować nad szczepionkami. Próby oszustw w formie próśb o datki na fałszywe organizacje charytatywne to kolejna popularna metoda phishingowa wykorzystująca temat koronawirusa. Przykładem może być wykryta przez systemy Barracuda próba oszustwa, pod którą podpisała się Światowa Społeczność Zdrowia (nieistniejąca organizacja próbująca podszywać się pod Światową Organizację Zdrowia). Prosi ona o datki, które należy wpłacać na konto Bitcoin podanego we wiadomości e-mail.

Ataki phishingowe związane z koronawirusem służą do rozpowszechniania całej gamy złośliwego oprogramowania, a w szczególności jego modułowych odmian, które pozwalają atakującym na stosowanie modułów z różną zawartością przy wykorzystaniu tego samego złośliwego oprogramowania. Pierwszym złośliwym programem wykorzystującym koronawirus był Emotet, popularny trojan bankowy, którego modułowa wersja pojawiła się w ubiegłym roku. LokiBot to kolejny złośliwy program modułowy, który próbuje wykraść dane logowania. Inne przykłady programów wykradających informacje i wykorzystujących w tym celu epidemię COVID-19 to AzorUlt, który jest rozsyłany z phishingowego serwisu, który rzekomo zawiera mapę zachorowań, oraz TrickBot, który dystrybuowany jest w phishingowych wiadomościach e-mail we Włoszech.