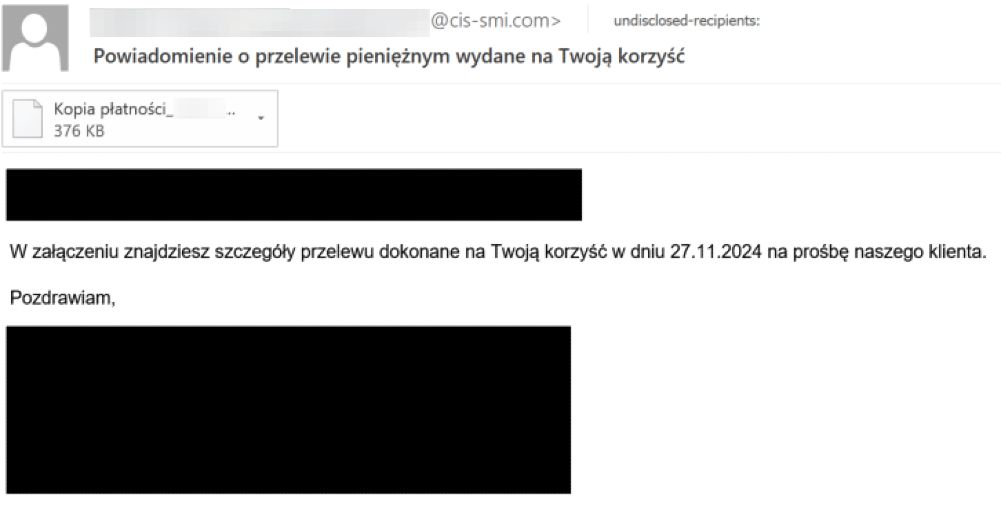

Badacze z Cisco Talos odkryli nową kampanię cyberprzestępczą, aktywną od lipca 2024 roku w Polsce i Niemczech. Cyberprzestępcy podszywają się pod zaufane instytucje oraz firmy działające w sektorach finansowym, produkcyjnym i logistycznym. Wykorzystują phishingowe wiadomości e-mail, które przypominają autentyczne potwierdzenia zamówień lub przelewów finansowych. Te pozornie nieszkodliwe wiadomości zawierają jednak złośliwe załączniki, prowadzące do infekcji urządzeń.

Głównym celem atakujących są korzyści finansowe. Istnieją przesłanki sugerujące, że kampania została starannie zaplanowana i może wykraczać poza pierwotnie zaatakowane regiony, na co wskazują również wiadomości w języku angielskim.

Atak rozpoczyna się od wysyłki phishingowych wiadomości e-mail, które wzbudzają zaufanie dzięki starannemu wyglądowi i treści. Wiadomości są pisane w języku polskim oraz niemieckim, co jednoznacznie wskazuje na geograficzny cel kampanii. Załączniki tych wiadomości to pliki z rozszerzeniem ".tgz", czyli skompresowane archiwa TAR. Ich kompresja przy użyciu GZIP ma na celu ominięcie systemów bezpieczeństwa poczty e-mail. Po otwarciu załącznika uruchamiany jest plik wykonywalny .NET, pełniący rolę tzw. "loadera". Ten niewielki program łączy się z serwerem kontrolowanym przez cyberprzestępców i pobiera właściwe złośliwe oprogramowanie – w tym przypadku PureCrypter.

PureCrypter działa wyłącznie w pamięci operacyjnej urządzenia ofiary, co znacząco utrudnia jego wykrycie przez tradycyjne programy antywirusowe. Jest odpowiedzialny za uruchamianie kolejnych etapów infekcji, w tym za wdrożenie zaawansowanego backdoora o nazwie TorNet. TorNet umożliwia cyberprzestępcom pełną kontrolę nad zainfekowanym urządzeniem, pozwalając na przesyłanie, uruchamianie i modyfikowanie plików. Integruje się również z anonimową siecią TOR, co utrudnia jego wykrycie i śledzenie działań przestępców.

Po uruchomieniu na komputerze ofiary, PureCrypter stosuje różne techniki unikania wykrycia, m.in. testy sprawdzające obecność środowisk sandboxowych oraz narzędzi do analizy złośliwego oprogramowania. Jeśli wykryje takie mechanizmy, może zmodyfikować swoje działanie lub całkowicie zakończyć proces, aby uniknąć zidentyfikowania.

Gdy PureCrypter przejdzie testy unikania wykrycia, uruchamia złośliwy kod, który instaluje backdoor TorNet. Ten z kolei umożliwia dynamiczne uruchamianie dodatkowego złośliwego kodu i pełne kontrolowanie systemu ofiary w czasie rzeczywistym. Aby zapewnić trwałość infekcji, PureCrypter modyfikuje kluczowe ustawienia systemowe, w tym rejestr Windows, oraz tworzy zadania w Harmonogramie Zadań, które regularnie uruchamiają złośliwy loader. Ponadto wykorzystuje technikę uruchamiania zaplanowanego zadania nawet przy niskim poziomie naładowania baterii, co zapewnia ciągłość działania infekcji.

Eksperci Cisco Talos zalecają regularne aktualizacje systemów oraz korzystanie z zaawansowanych narzędzi ochrony mogą znacząco podnieść poziom bezpieczeństwa. Kluczowe jest również unikanie otwierania podejrzanych załączników i dokładne weryfikowanie nadawców wiadomości e-mail.