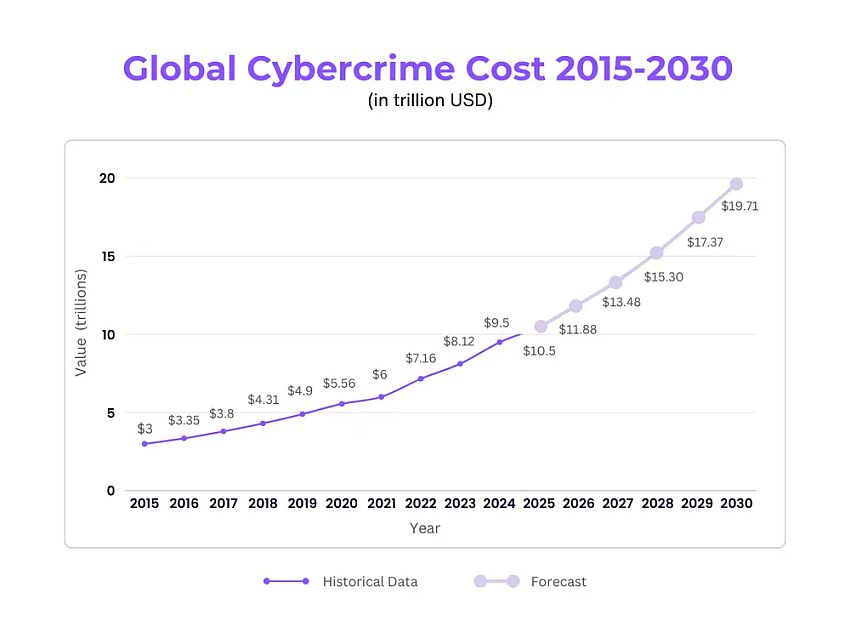

Według danych Proxyrack z raportu Global Cybercrime Report 2025, straty wynikające z cyberprzestępczości mogą osiągnąć poziom 20 bilionów dolarów rocznie do 2026 roku. Jak zauważają eksperci firmy Progress, zagrożenia ewoluują – cyberataki stają się bardziej zorganizowane i wykorzystują zaawansowane technologie, w tym sztuczną inteligencję (AI).

AI odgrywa kluczową rolę w nowoczesnych cyberatakach – od wspomagania phishingu, przez modyfikację złośliwego oprogramowania, po wykorzystywanie technik vishingu z podkładanym głosem. Przestępcy potrafią wygenerować głos dowolnej osoby, bazując na krótkiej próbce, i połączyć to z fałszywym numerem (spoofing), by wyłudzić dane.

Nowoczesne grupy przestępcze funkcjonują jak firmy – z działami sprzedaży, rekrutacji i systemami wynagrodzeń. Przykładem tego modelu jest RaaS (Ransomware-as-a-Service), który pozwala niezaawansowanym technicznie osobom przeprowadzać skomplikowane ataki, dzieląc się zyskami z twórcami oprogramowania. Taki model znacząco zwiększa liczbę ataków ransomware – prognozy na 2025 rok mówią o wzroście o 57 proc.

– Jeśli nie będziemy mogli wykrywać zagrożeń w sposób klasyczny, a więc wykorzystujący bazy wirusów i sygnatury, musimy szukać innych rozwiązań. Kluczem do zwiększenia bezpieczeństwa firmy jest zadbanie o widzialność jej struktury sieciowej. Wynika to z faktu, że cyberprzestępcy, niezależnie od poziomu zaawansowania swoich rozwiązań, wciąż generują ruch sieciowy. Jeżeli wiemy jak wygląda on na co dzień, będziemy również w stanie zidentyfikować pojawiające się w nim anomalie, które mogą świadczyć o złośliwej aktywności w sieci. Tego typu funkcję oferują systemy NDR (Network Detection and Response) – wyjaśnia Filip Cerny, Product Marketing Manager w firmie Progress.

Cyberprzestępcy stosują AI do szyfrowania sygnatur złośliwego oprogramowania, co pozwala im unikać wykrycia przez tradycyjne systemy. Często wykorzystują też „sleepery” – wirusy, które aktywują się z opóźnieniem, zwiększając skuteczność ataku.

Aby osiągnąć maksymalny poziom widzialności sieci, ekspert Progress rekomenduje stosowanie następujących rozwiązań:

- NDR (Network Detection and Response) – analiza ruchu sieciowego i wykrywanie anomalii,

- EDR (Endpoint Detection and Response) – odpowiada za gromadzenie oraz analizę danych w czasie rzeczywistym z urządzeń końcowych,

- SIEM (Security Information and Event Management) – monitoruje, rejestruje i analizuje alerty bezpieczeństwa cyfrowego wpływające na firmową sieć.

Połączenie tych systemów pozwala na skuteczne wykrywanie nawet zaawansowanych ataków. NDR, EDR oraz SIEM uzupełniają się, tworząc kompletny system ochronny, uwzględniający każdy aspekt infrastruktury sieciowej przedsiębiorstwa. Ich połączenie określa się mianem „triady widzialności w centrach operacji bezpieczeństwa SOC”.