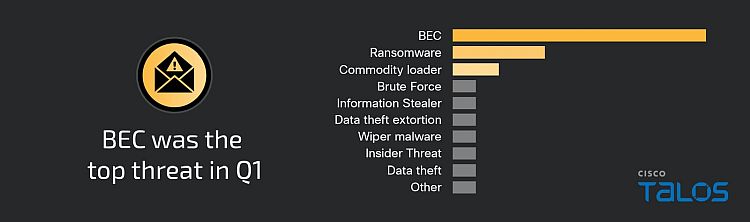

Naruszenie bezpieczeństwa biznesowej poczty e-mail (BEC - business e-mail compromise) to najczęściej występujące cyberzagrożenie zaobserwowane przez zespół Cisco Talos w I kwartale 2024 r. BEC stanowiło prawie połowę incydentów (46 proc.), co oznacza ponad dwukrotny wzrost częstotliwości tego typu ataków.

BEC polega na podszywaniu się pod członków firmy i wysyłania wiadomości phishingowych do innych pracowników lub stron trzecich. Celem jest zainfekowanie komputerów innych osób w firmie złośliwym oprogramowaniem lub bezpośrednia kradzież pieniędzy.

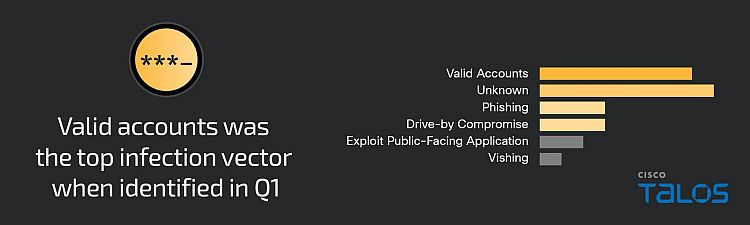

Najczęściej sposobem uzyskania początkowego dostępu było wykorzystywanie skradzionych danych uwierzytelniających, co stanowiło 29 proc. przypadków.

Do tego dochodzą zagrożenia związane z brakiem należytego uwierzytelniania wieloskładnikowego (MFA), które zaobserwowano w prawie połowie przypadków. MFA najczęściej było pokonywane w wyniku nierozważności pracowników – aż w 25 proc. przypadków bezpośrednią przyczyną było akceptowanie przez użytkowników nieautoryzowanych powiadomień push.

Z ustaleń zespołu Cisco Talos wynika, że najczęściej atakowanymi branżami podobnie jak pod koniec ubiegłego roku były przemysł i sektor edukacyjny. Próby ataków na przemysł nasilają się - odnotowano aż 20-procentowy wzrost w porównaniu z IV kw. 2023 r. W I kw. 2024 r. Cisco Talos zaobserwował szeroki zakres zagrożeń wymierzonych w firmy, w tym ataki motywowane finansowo. Metody były zróżnicowane - BEC i ransomware, a także ataki siłowe (brute force) wymierzone w infrastrukturę wirtualnej sieci prywatnej (VPN).

Wykorzystanie skradzionych danych uwierzytelniających było głównym zaobserwowanym wektorem ataków na sektor produkcyjny w tym kwartale, co stanowi zmianę w stosunku do poprzedniego okresu, kiedy najpopularniejsze było wykorzystywanie luk w aplikacjach publicznych.

W I kw. br. odnotowano spadek liczby ataków ransomware, które stanowiły 17 proc. wszystkich zgłoszeń. Talos IR po raz pierwszy w tym kwartale zareagował na nowe warianty ransomware Phobos i Akira oraz na wcześniej odkryte operacje ransomware - LockBit i Black Basta. Akira powrócił do używania szyfrowania jako dodatkowej metody wymuszeń, wdrażając teraz wielopłaszczyznową strategię ataku na maszyny z systemami Windows i Linux.

Zespół Cisco Talos odkrył również zestaw phishingowy omijający MFA o nazwie "Tycoon 2FA", który od tego czasu stał się jednym z najbardziej rozpowszechnionych narzędzi cyberprzestępców. Póki co jednak, nie pojawił się on jeszcze w żadnym ataku analizowanym przez zespół Cisco Talos.

Więcej informacji o głównych cyberzagrożeniach w I kw. 2024 na blogu Cisco Talos.