Najczęstszą przyczyną naruszenia bezpieczeństwa w sieci telekomunikacyjnej są niedociągnięcia w konfiguracji lub elementach sieci, bądź też złe procedury operacyjne. Bliska perspektywa wprowadzenia technologii 5G w Polsce powoduje, że temat bezpieczeństwa sieci jest coraz częściej obecny w dyskusji. Jakie są filary bezpieczeństwa sieci telekomunikacyjnej i jakie możliwości stwarza network slicing?

Budowa bezpiecznej sieci 5G wymaga holistycznego spojrzenia, a nie skupiania się na pojedynczych elementach technicznych. Dla przykładu, interakcję pomiędzy procesem uwierzytelniania użytkownika, szyfrowaniem ruchu, mobilnością, przeciążeniami oraz aspektami odporności sieci należy rozpatrywać łącznie. Ważne jest również, aby zdefiniować oraz zrozumieć ryzyka i stworzyć metody przeciwdziałania już na poziomie projektowania sieci. Sposób w jaki wszystkie technologie związane z 5G są projektowane, zintegrowane i kontrolowane, stanowi główne zagadnienie zarządzania zaufaniem, szczególnie w przypadku korzystania z infrastruktury krytycznej oraz konieczności ochrony prywatności.

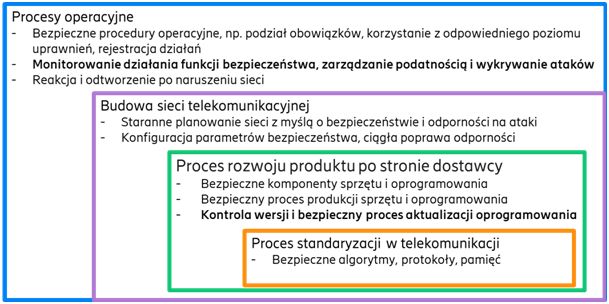

Każdy z uczestników rynku telekomunikacyjnego ma różne priorytety dotyczące cyberbezpieczeństwa. Wykorzystując proces standaryzacji, operatorzy i dostawcy sprzętu uzgadniają w jaki sposób sieci na całym świecie będą ze sobą współpracować oraz w jaki sposób można chronić je oraz użytkowników przed podmiotami złośliwymi. Dostawcy sprzętu telekomunikacyjnego przekładają uzgodnione standardy na fizyczne elementy i systemy sieciowe. Procesy projektowania i produkcji wykonywane przez dostawców sieci mają kluczowe znaczenie dla zapewnienia bezpieczeństwa i funkcjonalności urządzenia końcowego. Planowanie i konfiguracja sieci w fazie budowy musi również uwzględniać konieczność zapewnienia docelowego poziomu bezpieczeństwa oraz dalszego zwiększania odporności sieci. Wykorzystywane w fazie eksploatacji procesy operacyjne muszą być również projektowane z myślą o zapewnieniu wysokiego poziom bezpieczeństwa. Trzeba jednakowoż pamiętać, że skuteczność tych procesów jest w wysokim stopniu zależna od wcześniejszych etapów projektowania elementów sieciowych oraz planowania i budowy sieci.

Filozofia cyberbezpieczeństwa sieci 5G opiera się na czterech podstawowych aspektach bezpieczeństwa sieci telekomunikacyjnej – nazywamy to „stosem zaufania” (ang. trust stuck).