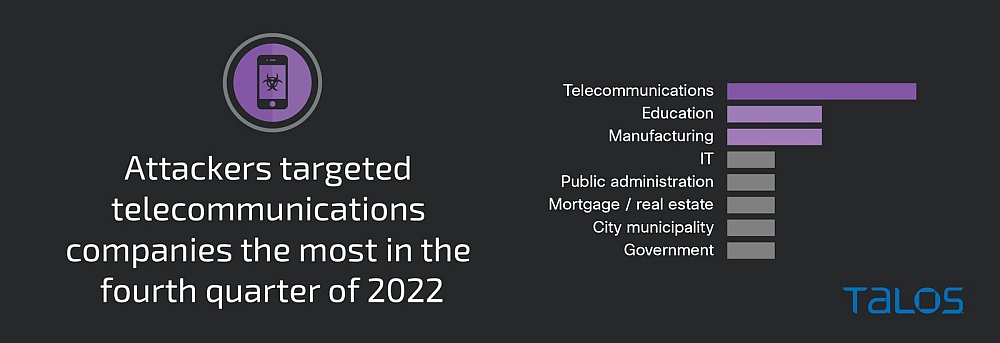

Telekomunikacja była głównym celem ataków cyberprzestępców w minionym roku, z krótką przerwą w III kw. 2022 r., w którym najbardziej atakowane były szkoły i uczelnie wyższe, twierdzą eksperci Cisco Talos.

Ataki ransomware nadal były głównym zagrożeniem w czwartym kwartale 2022 r. Równie częste były kampanie phishingowe – powszechne i charakteryzujące się zróżnicowanymi działaniami, w tym wykonywaniem poleceń w celu zbierania danych uwierzytelniających oraz instalacją narzędzi zdalnego dostępu.

W IV kw. 2022 r. zespół ekspertów od cyberbezpieczeństwa Cisco Talos odnotował również liczne przypadki wykorzystania Syncro – platformy zdalnego dostępu. Była ona jednym z wielu legalnych narzędzi, które zostały wykorzystane przez atakujących do ustanowienia i utrzymania dostępu.

Nowym zagrożeniem odkrytym w Q4 2022 był ransomware Royal, który po raz pierwszy pojawił się na początku minionego roku jako rebranding Conti. Od września obserwowany on jest coraz częściej. Ponadto w działaniach cyberprzestępców popularny był BlackCat (ALPHV) – ransomware ten był wykorzystywany przez cały rok. Pojawienie się Royal zbiegło się ze zwiększoną liczbą publicznych doniesień na temat złośliwego downloadera, zwanego BatLoaderem.

Zespół Cisco Talos zaobserwował, że narzędzie zdalnego zarządzania i monitorowania RMM (ang. remote management and monitoring) Syncro było wykorzystywane w prawie 30 proc. analizowanych przypadków, co stanowi znaczący wzrost w porównaniu z poprzednimi kwartałami. Syncro był wykorzystywany jako część łańcuchów ataku wspierających wykorzystanie wielu różnych zagrożeń, w tym BatLoader. Był również dystrybuowany w kampaniach phishingowych w celu uzyskania dostępu do kont, których zabezpieczenia niedawno złamano. Talos zaobserwował również, że Syncro został zainstalowany po udanych atakach phishingowych. W przypadku Qakbot, wiadomość phishingowa zawierała złośliwy, chroniony hasłem plik ZIP, który po otwarciu zawierał plik ISO. Zostały również zidentyfikowane narzędzia mapujące Active Directory (AD), takie jak ADFind i SharpHound.

W ostatnim kwartale 2022 r., w prawie 40 proc. ataków wykorzystano wiadomości phishingowe jako sposób na uzyskanie pierwszego dostępu, a następnie wykonanie przez użytkownika złośliwego dokumentu lub linku.

Brak uwierzytelniania wieloskładnikowego MFA pozostaje jedną z największych przeszkód dla bezpieczeństwa przedsiębiorstw. Prawie 30 proc. analizowanych przez Cisco Talos przypadków naruszeń bezpieczeństwa dotyczyło środowisk, które nie miały MFA lub miały je włączone tylko na kilku kontach i krytycznych usługach.

Aby zminimalizować liczbę potencjalnych punktów ataku, eksperci Cisco Talos zalecają wyłączenie dostępu VPN dla kont, które nie korzystają z uwierzytelniania dwuskładnikowego.

Najpopularniejsze techniki ataków w Q4 2022 obserwowane przez Cisco Talos:

- legalne oprogramowanie do zdalnego dostępu i zarządzania, takie jak AnyDesk i TeamViewer, zostało wykorzystane w ponad 35 proc. ataków w minionym kwartale;

- we wszystkich atakach z udziałem oprogramowania ransomware, PsExec został użyty do ułatwienia ruchu pomiędzy aplikacjami lub wykonania pliku ransomware;

- wiadomości phishingowe ze złośliwymi linkami i/lub załącznikami były w tym kwartale głównym wektorem początkowego dostępu, widocznym w prawie 40 proc. przypadków.