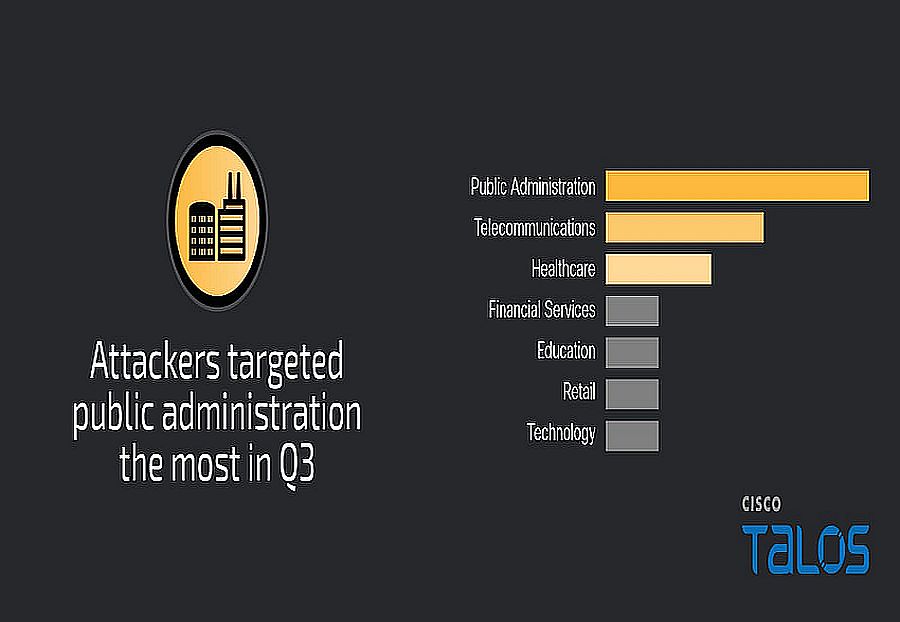

W III kwartale 2025 r. krajobraz cyberzagrożeń wyraźnie się zmienił – wynika z raportu zespołu Cisco Talos. Po raz pierwszy od 2021 r. to sektor publiczny stał się najczęściej atakowanym obszarem, a ponad 60 proc. incydentów rozpoczęło się od wykorzystania luk w aplikacjach publicznie dostępnych. Telekomunikacja była drugim najczęściej atakowanym sektorem.

Choć udział ransomware spadł z 50 proc. w II kw. do ok. 20 proc. w III kw., eksperci Cisco podkreślają, że nie oznacza to trwałego trendu – oprogramowanie wymuszające okup pozostaje jednym z głównych zagrożeń.

Szczególnie narażone były w ostatnim kwartale jednostki samorządu terytorialnego, w tym szkoły i placówki medyczne. Ograniczone budżety oraz przestarzała infrastruktura IT czynią je atrakcyjnym celem zarówno dla gangów cyberprzestępczych, jak i grup APT powiązanych – według Cisco Talos – m.in. z Rosją.

W ponad 60 proc. incydentów punkt wejścia stanowiły luki w aplikacjach publicznych. To ponad sześciokrotny wzrost względem poprzedniego kwartału. Największe żniwo zebrały ataki na lokalne instalacje Microsoft SharePoint z wykorzystaniem łańcucha ataku ToolShell.

Cisco podkreśla, że cyberprzestępcy zareagowali na ujawnioną lukę błyskawicznie – pierwsze ataki zaobserwowano dzień przed publikacją ostrzeżenia Microsoftu, a większość przypadków zamknęła się w kolejnych 10 dniach.

W III kw. br. Talos wykrył trzy nowe szczepy ransomware: Warlock, Babuk i Kraken, a także wzrost aktywności znanych rodzin, takich jak Qilin i LockBit. Zarejestrowano także kampanię grupy Storm-2603 (prawdopodobnie powiązanej z Chinami), która po raz pierwszy użyła legalnego narzędzia Velociraptor do utrzymania kontroli w zainfekowanych systemach.

Prawie 30 proc. incydentów obejmowało obejście lub nadużycie mechanizmów uwierzytelniania wieloskładnikowego MFA (Multi-Factor Authentication), głównie z wykorzystaniem ataków typu MFA bombing lub błędów konfiguracyjnych.

Cisco rekomenduje cztery filary skutecznej obrony:

- szybkie wdrażanie poprawek bezpieczeństwa,

- poprawna segmentacja sieci,

- wzmacnianie zasad MFA i monitoring logowań,

- pełna rejestracja i analiza logów.